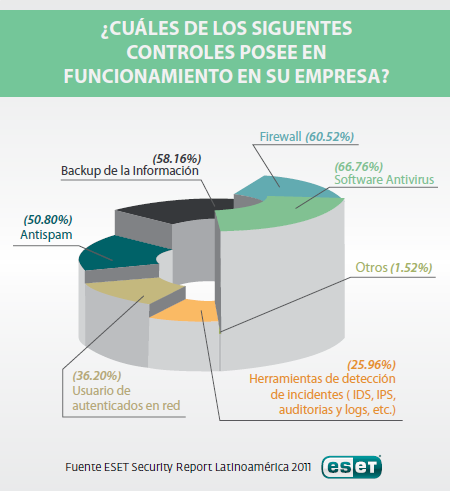

El 78% de las empresas no confía en sus propios controles de seguridad - Tecnologías de la información y comunicación

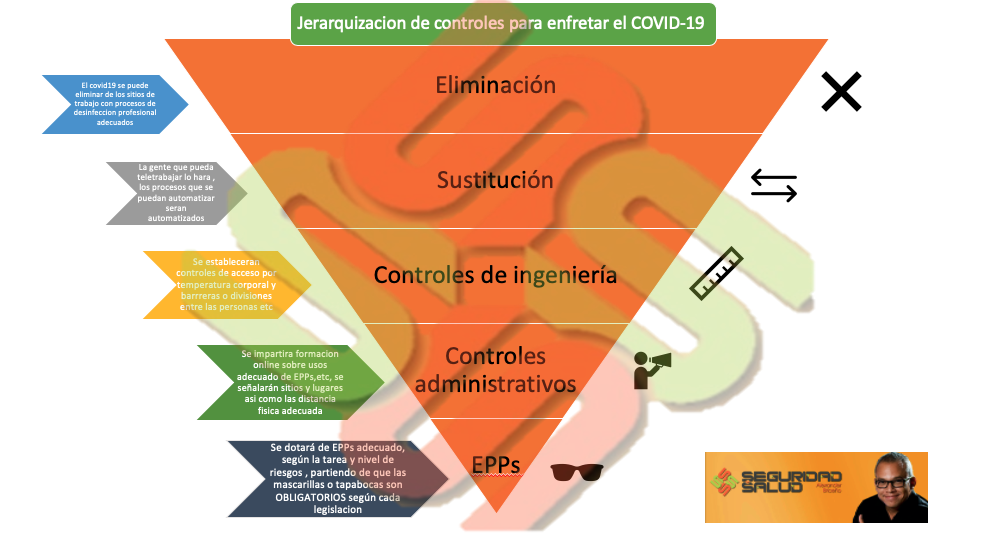

Categorización funcional de los diferentes tipos de controles de seguridad y su aplicabilidad en la estrategia de protección corporativa - David E. Acosta